Hükümetlerin En Büyük Kâbusu Kazara Gerçekleşen Veri Sızıntıları

Bilişim Haberleri

Kısa süre önce genç bir havacının gizli belgeleri internete sızdırdığının ortaya çıkmasının ardından, ABD hükümeti bir kez daha, hem içeriden hem de dışarıdan, kötü niyetli kişilerin ülke sırlarını paylaşmaya niyetli olduğu gerçeğiyle yüzleşti. Sadece bu bile güvenlik liderlerinin uykularını kaçırmaya yetti. Buna bir de düşük seviyede saldırganlık içermesine rağmen, aynı derecede yıkıcı bir tehdit olan veri sızıntıları eklendiğinde ortaya tam anlamıyla bir kabus senaryosu çıkıyor. Burada bahsi geçen tehdit; iç personel tarafından kazara, istemeden yapılan sızıntılar. Bu sızdırıcıların gerçekte kötü bir niyeti yok. Sadece işlerini yapıp hayatlarını yaşarlarken, erişmemeleri gereken bilgilere erişiyor ve/veya paylaşıyor, dikkatsizce ve özensizce departmanlarını ve ABD çıkarlarını riske atıyorlar.

Veeam Kurumsal Stratejilerden Sorumlu Başkan Yardımcısı Dave Russell ve Veeam Ürün Stratejilerinden Sorumlu Kıdemli Direktör Rick Vanover konuyla ilgili şunları aktarıyor:

İnsan hatası, kamu ve özel sektördeki veri ihlallerinin açık ara en büyük nedenlerinden biri. Öyle ki, Dünya Ekonomik Forumu’nun 2022 Küresel Riskler Raporu, siber güvenlik tehditlerinin %95’inin bir tür insan hatasından kaynaklandığını ortaya koyuyor. 2022 Veri İhlali Araştırmaları Raporu (DBIR) ise ihlallerin %82’sinin insan hatalarından kaynaklandığını ortaya çıkarıyor.

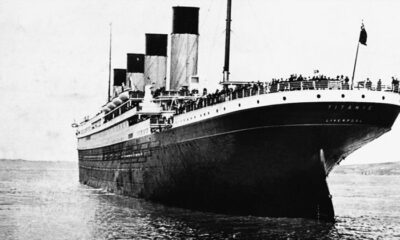

Dolayısıyla, kazara gerçekleşen veri sızıntıları yıllardır hükümetlerin baş belası olmaya devam ediyor. Dünya genelinde, bir İngiliz memurun El-Kaide dosyalarını trende bırakması, Avustralya hükümet dosyalarının satılan dolaplarda bulunması ve İngiltere hükümetinin terörle mücadele araçlarının yanlışlıkla Trello’da sızdırılması gibi vakalar yaşandı. ABD’de ise 2015 yılında 191 milyon seçmenin kişisel bilgileri internette yayınlanmış ve ABD askerleri nükleer sırları yanlışlıkla bir çaverilışma uygulamasına sızdırmıştı.

Aslında bu sorunun ortadan kalmayacağını, hatta daha da kötüye gidebileceğini söyleyebiliriz. Veri taşınabilirliği katlanarak artıyor ve bu durum hükümetlere verileri farklı lokasyonlarda barındırma ve hibrit çalışma ortamlarında çok departmanlı erişime izin verme gibi avantajlar sunuyor. Online çalışma arttıkça, kurumların çalışanlarının teknoloji uygulamaları üzerindeki denetim düzeyi azalıyor. Buluttaki daha fazla veri, bilgisayar korsanlarının özensiz veri kullanımından yararlanmaları için daha fazla portal yaratıyor. Bu eğilimler, personelin siber hijyen veya OPSEC (operasyon güvenliği) konusundaki bilgi eksikliğiyle birleştiğinde, kamu veri kaynakları bir bilgisayar korsanının iştahını kabartan kolay bir hedef haline geliyor.

Peki, kamu ve özel sektör, bilgilerin sızıntı yapabilecek noktalardan geçirilmemesi noktasında çalışanlarına nasıl yardımcı olabilir?

İlk olarak, kuruluşlar bulut ve konteyner ortamlarındaki verilerinin güvenliğini sağlayabilirler. Kuruluşlar buluta yatırım yaptıkça, birçoğu tesislerinde bekledikleri titiz standartları karşılayan ağ ve güvenlik çerçeveleri oluşturmakta başarısız oluyor. Kuruluşlar uygulamadan önce bulut güvenlik modelleri oluşturmazlarsa, geri dönüp uygun kontrolleri yapmak için genellikle çok geç olur ve bu kuruluşların IP’sini riske atar. Bu, kötü niyetli bir aktörün ağ içinde yaşamasına izin vermek gibi bir şeydir.

Ayrıca, kuruluşlar kimin hangi verilere erişebileceğine ilişkin politikalarını iyileştirebilirler. Bilginin kritik değeri göz önünde bulundurulduğunda, özellikle de bu bilgi gizli bilgi kategorisindeyse, kuruluşların “en az ayrıcalık” ilkesine dayalı sıfır güven güvenlik modelleri ve rol tabanlı erişim kontrolü (RBAC) prosedürleri oluşturması gerekir.

Sıfır güven güvenlik modelleri, kullanıcıları aradıkları bilgilere erişmek için kendilerine güvenilebileceğini aktif olarak göstermeye zorlar. Bu da bilinen kullanıcıları parolalar, oturum açma bilgileri veya biyometrik veriler temelinde tanımlayabilen araçların kullanılması anlamına gelir. En az ayrıcalık ilkesi, kullanıcıların yalnızca kullanmaya yetkili oldukları araçlara, teknolojilere ve belgelere erişmelerine izin vererek açıyı daraltır. Kuruluşlar, çalışanların rolleri değiştiğinde ise bu erişim ayrıcalıklarını değiştirebilir.

Son olarak, kuruluşlar kasıtsız veri sızıntıları konusunu, personelin “dijital hijyen” uygulamasını iyileştirmek için bir tetikleyici olarak ele almalıdır. Bu, siber güvenlik uygulamaları ve uygun veri işleme ihtiyacı hakkında düzenli eğitim turlarını içerir. Kuruluşlar güvenlik uzmanlarıyla dolu olmadığından, çalışanlarına güvenlikle ilgili temel bilgileri vermeleri ve bir sızıntıyla karşılaştıklarında yapılması gereken uygun eylemlerin neler olduğunu aktarmaları gerekir. Ayrıca siber güvenlik eğitim programlarının etkinliğini tekrar tekrar test etmeleri de önemlidir. Birçok kuruluş yılda bir ya da iki kez güvenlik farkındalığı eğitimleri düzenliyor, ancak bu yeterli değil. “İnsan güvenlik duvarı” eğitimi sürekli olmalı ve çalışanlara tehditler ortaya çıktıkça güncellemeler ve yeni talimatlar sunulmalıdır.

Bu aynı zamanda önemli dijital varlıkların belirlenmesini de içerir. Bir kuruluş için hangi varlıkların kritik öneme sahip olduğu ve bunların nasıl etkili bir şekilde korunacağı konusunda bilgi sahibi olmak, başarılı bir siber güvenlik müdahale planı oluşturmak için hayati önem taşır.

Diğer en iyi uygulamaları ise şöyle sıralayabiliriz:

- Çok faktörlü kimlik doğrulama (MFA) kullanın. Ek hesap güvenliği sağlamak için MFA’yı yapılandırın

- Güçlü bir parola politikası ve hesap kilitleme politikası kullanın

- Kullanılmayan cihazları, uygulamaları, işten ayrılan çalışanları ve gerekli olmayan programları ve yardımcı programları kaldırın

- İhtiyaç duyulmadığında internet erişimini, bağlantı noktalarını ve diğer bağlantıları kapatın

- Yama yönetimi: Kullanımdaki tüm yazılım, donanım ve aygıt yazılımlarının güncel yazılım seviyelerini çalıştırdığından emin olun

Hükümetler ve özel kuruluşlar saldırı altında. Sahte aktörler her geçen yıl daha yaratıcı ve daha bilgili hale geliyor, bu da hayati önem taşıyan varlıkların yanlış ellere geçmesini önlemek için kurumları daha fazlasını yapmaya zorluyor. Koruma taktikleri düşmanca tehditlere odaklanmalı, ancak düşmanca olmayan tehditleri de kapsamalıdır, çünkü kasıtsız bilgi paylaşımları da kuruluşları büyük risklerle karşı karşıya getirebilir.